控制对网络的访问是由以下哪一项高层系统服务机制提供的()。A、访问控制列表和访问特权B、识别和验证C、认证和鉴定D、鉴定和保证

题目

控制对网络的访问是由以下哪一项高层系统服务机制提供的()。

- A、访问控制列表和访问特权

- B、识别和验证

- C、认证和鉴定

- D、鉴定和保证

相似问题和答案

第1题:

A.网络访问控制、主机、操作系统访问控制和应用程序访问控制

B.单机访问控制、主机、操作系统访问控制和应用程序访问控制

C.网络访问控制、单机访问控制和主机、操作系统访问控制

D.网络访问控制。I/O设备、操作系统访问控制和应用程序访问控制

第2题:

对于一个计算机网络来说,下列描述中不属于安全机制的是(32)。

A.标识与验证机制

B.系统功能机制

C.网络访问控制机制

D.认证和审计机制

解析:对于一个计算机网络来说,常用的安全机制如下:

1.标识与验证机制

主要指对用户身份的标识与鉴别,譬如用户名加上口令是最基本的方法,也是网络访问控制的基础。

2.网络访问控制机制

主要指对具体的各个用户给予必要的授权,允许或限制其访问存取的范围、方式、时间、地点与可采用的操作。可以根据本单位的安全策略进行设置与控制。

3.加密机制

确定对不同的信息类型采用和实施不同的加密措施,包括存放在存储媒体内的数据和需要进行传输的数据。

4.信息完整性机制

指的是判断并确认数据或信息在存储或传输过程中是否被篡改或破坏。通常加密机制与信息完整性机制都是采用密码技术来实施。

5.认证和审计机制

确认接收到的信息的真伪,监视与记录对网络的访问,发现或预防网络安全性方面的漏洞。

第3题:

试题四 论信息系统中的访问控制

访问控制主要任务是保证系统资源不被非法使用和访问。访问控制规定了主体对客体访问的限制,并在身份识别的基础上,根据身份对提出资源访问的请求加以控制。

访问控制是策略和机制的集合,它允许对限定资源的授权访问。访问控制也可以保护资源,防止无权访问资源的用户的恶意访问。访问控制是系统安全保障机制的核心内容,是实现数据保密性和完整性机制的主要手段,也是信息系统中最重要和最基础的安全机制。

请围绕“信息系统中的访问控制”论题,依次从以下三个方面进行论述。

1.概要叙述你参与管理和开发的软件项目以及你在其中所担任的主要工作。

2.详细论述常见的访问控制策略和访问控制机制。

3.阐述在项目开发中你所采用的访问控制策略和机制,并予以评价。

试题四写作要点

一、论文中要说明所参与管理和开发的软件项目,并明确指出在其中承担的主要任

务和开展的主要工作。

二、访问控制是策略和机制的集合,它允许对限定资源的授权访问。

1.访问控制的策略

访问控制策略包括登录访问控制、操作权限控制、目录安全控制、属性安全控制和服务器安全控制等方面的内容。

(1)登录访问控制策略。登录访问控制为系统访问提供了第一层访问控制,它控制哪些用户能够登录系统并获取资源,控制准许用户登录时间和具体工作站点。

(2)操作权限控制策略。操作权限控制是针对可能出现的非法操作而采取的安全保护措施。用户和用户组被赋予一定的操作权限,系统管理员可以设置用户或用户组的具体权限。

(3)目录安全控制策略。系统应该允许管理员控制用户对目录、文件和设备的操作。目录安全允许用户在目录一级的操作对目录中的所有文件和子目录都有效。用户还可以进一步自行设置对子目录和文件的权限。

(4)属性安全控制策略。属性安全控制策略允许将设定的访问属性与服务器的文件、目录和设备联系起来。系统资源都应预先标出一组安全属性,用户对资源的操作权限对应一张访问控制表,属性安全控制级别高于用户操作权限设置级别。

(5)服务器安全控制策略。系统允许在服务器控制台上执行一系列操作。用户通过控制台可以加载和卸载系统模块,可以安装和删除软件。系统应该提供服务器登录限制、非法访问者检测等功能。

第4题:

PKI/PMI的身份认证和访问控制系统以()为载体,为每位公安民警访问公安信息网及各类应用系统提供身份识别和访问权限认证服务。

- A、3G

- B、公安网

- C、数字证书

- D、警务通

正确答案:C

第5题:

下列哪一组高层系统服务可以提供对网络的访问控制()。

- A、访问控制列表和访问特权

- B、身份识别和验证

- C、认证和鉴定

- D、鉴定和保证

正确答案:B

第6题:

A.数据完整性机制,数据填充机制和访问控制

B.数据完整性机制,加密和访问控制

C.身份验证,数据填充机制和访问控制

D.身份验证,加密和访问控制

第7题:

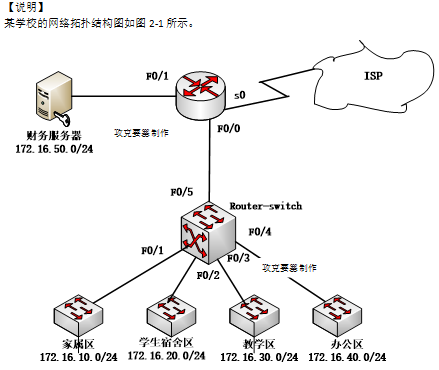

【问题1】(每空1分,共7分)

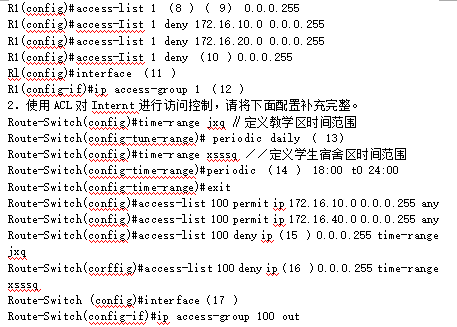

常用的 IP 访问控制列表有两种,它们是编号为(1 )和 1300~1399 的标准访问控制列表和编为(2 )和 2000~2699 的扩展访问控制列表、其中,标准访问控制列表是根据 IP 报的(3 )来对 IP 报文进行过滤,扩展访问控制列表是根据 IP 报文的(4 )、(5 )、上层协议和时间等来对 IP 报文进行过滤。一般地,标准访问控制列表放置在靠近(6 )的位置,扩展访问控制列表放置在靠近(7 )的位置。

【问题2】(每空1分,共10分)

为保障安全,使用ACL对网络中的访问进行控制。访问控制的要求如下:

(1)家属区不能访问财务服务器,但可以访问互联网;

(2)学生宿舍区不能访问财务服务器,且在每天晚上18:00~24:00禁止访问互联网;

(3)办公区可以访问财务服务器和互联网;

(4)教学区禁止访问财务服务器,且每天8:00~18:00禁止访问互联网。

1.使用ACL对财务服务器进行访问控制,请将下面配置补充完整。

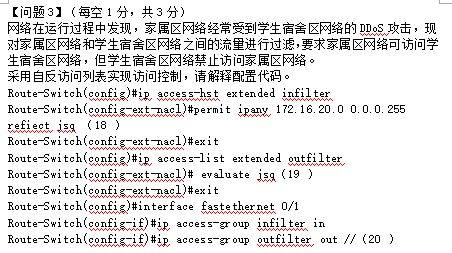

【问题2】(8) permit (9)172.16.40.0(10) 172.16.30.0 (11)f0/1 (12) out(13)8:00 to 18:00(14)daily(15)172.16.30.0(16) 172.16.20.0(17)F0/5【问题3】(18)设定该条语句执行自反,自反列表的名字为JSQ

(19) 计算生成自反列表 (20) 接口的出方向应用自反访问列表【解析】

【问题1】

试题解析:本题是之前考过的原题,基本概念题。相对比较简单。

【问题2】试题解析:基于时间的ACL题,也是原来考过的原题,因此可以只要注意一下时间ACL的几个基本命令即可。

【问题3】自反访问控制列表,这个题也是考过的题型,相对来说比较难一点,关键是掌握自反访问控制列表的基本概念和配置。

第8题:

A.身份认证

B.访问控制

C.数据保密

D.不可否认

第9题:

以下哪一项提供了设计和开发逻辑访问控制的架构()。

- A、信息系统安全方针

- B、访问控制列表

- C、口令管理

- D、系统配置文件

正确答案:A

第10题:

访问控制主要有两种类型.网络访问控制和系统访问控制。()

正确答案:正确