下列木马入侵步骤中,顺序正确的是()。A、传播木马-配置木马-运行木马B、建立连接-配置木马-传播木马C、配置木马-传播木马-运行木马D、建立连接-运行木马-信息泄露

题目

下列木马入侵步骤中,顺序正确的是()。

- A、传播木马-配置木马-运行木马

- B、建立连接-配置木马-传播木马

- C、配置木马-传播木马-运行木马

- D、建立连接-运行木马-信息泄露

相似问题和答案

第1题:

以下属于木马入侵的常见方法的是

A、捆绑欺骗

B、邮件冒名欺骗

C、危险下载

D、打开邮件的附件

第2题:

A.打开邮件中的附件

B.邮件冒名欺骗

C.捆绑欺骗

D.文件感染

E.危险下载

第3题:

下列关于木马的描述中,错误的是

A.木马是一个C/S结构的程序

B.木马具有自我复制的功能

C.木马可以通过即时聊天软件传播

D.木马被植入后可实施转向入侵

第4题:

木马虽然本身不是病毒,但是它的危害性却非常的高,下列木马危害性说法正确的是()。

- A、木马是一个C/S架构的程序,黑客通过Server端向被植入木马的PC下达黑客指令,例如复制、删除文件等

- B、被植入木马的PC成为傀儡机,黑客通过这台PC跳转入侵其他PC

- C、黑客监视被植入木马的PC的网络行为

- D、黑客操作被植入木马的PC甚至破坏其操作系统

正确答案:B,C,D

第5题:

A.基于协议的入侵

B.基于认证的入侵

C.基于漏洞的入侵

D.基于第三方程序(木马)的入侵

第6题:

A.ARP木马利用ARP协议漏洞实施破坏

B.ARP木马发作时可导致网络不稳定甚至瘫痪

C.ARP木马把虚假的网关MAC地址发给受害主机

D.ARP木马破坏网络的物理连接

E.ARP木马发作时会损坏硬件设备

第7题:

阅读下列说明,回答问题1至问题6。

【说明】

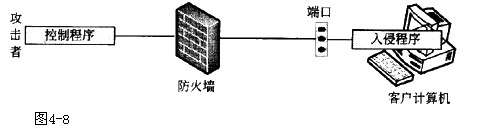

特洛伊木马是一种基于客户端朋艮务器模式的远程控制程序,黑客可以利用木马程序入侵用户的计算机系统。木马的工作模式如图4-8所示。

对于传统的木马程序,侵入被攻击主机的入侵程序属于(1)。攻击者一旦获取入侵程序的(2),便与它连接起来。

(1)A.客户程序 B.服务程序 C.代理程序 D.系统程序

(2)A.用户名和口令 B.密钥 C.访问权限 D.地址和端口号

(1)B或服务程序 (2)D或地址和端口号 解析:本题考查内容是木马程序的工作原理。“特洛伊木马”是一种基于客户端朋臣务器模式的远程控制程序,它让用户的机器运行服务器端的程序,该服务器端的程序会在用户的计算机上打开监听的端口。这样就给黑客入侵用户计算机打开了一扇进出的门,黑客就可以利用木马程序的客户端入侵用户的计算机系统。因此,对于传统的木马程序,侵入被攻击主机的入侵程序属于服务器端程序,而攻击者掌握的是客户端程序,攻击者要想与入侵程序连接起来,需要得到入侵程序的地址和端口号。

第8题:

下列木马入侵步骤中,顺序正确的是_________。

A.传播木马-配置木马-运行木马

B.建立连接-配置木马-传播木马

C.配置木马-传播木马-运行木马

D.建立连接-运行木马-信息泄露

第9题:

B.木马是一种蠕虫病毒

C.使用防火墙不能有效地防御病毒

D.拒绝服务是利用大量合法的请求占用大量网络资源

第10题:

系统入侵攻击的方式有()。

- A、口令攻击

- B、漏洞攻击

- C、木马攻击

- D、后门攻击

正确答案:A,B,C,D