我国提出了信息系统安全保障体系PDRR模型,该模型中的响应是指()。A、对危及安全的事件做出处理,杜绝危害的进一步扩大B、保障信息的保密性、完整性、可用性C、系统遭到破坏后,可尽快恢复系统功能D、检测系统存在的安全漏洞,阻止网络攻击

题目

我国提出了信息系统安全保障体系PDRR模型,该模型中的响应是指()。

- A、对危及安全的事件做出处理,杜绝危害的进一步扩大

- B、保障信息的保密性、完整性、可用性

- C、系统遭到破坏后,可尽快恢复系统功能

- D、检测系统存在的安全漏洞,阻止网络攻击

相似问题和答案

第1题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

解析:安全威胁是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

基本的安全威胁有以下几种:

. 信息泄漏。信息被泄漏或透露给某个非授权的人或实体,这种威胁来自诸如窃听、搭线,或其他更加错综复杂的信息探测攻击。

. 整性破坏。数据的一致性通过非授权的增删、修改或破坏而受到损坏。

. 业务拒绝。对信息或其他资源的合法访问被无条件的阻止。这可能由以下攻击所致:攻击者通过对系统进行非法的、根本无法成功的访问尝试而产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。也可能由于系统在物理上或逻辑上受到破坏而中断业务。

. 非法使用。某一资源被某个非授权的人或以某一非授权的方式使用。

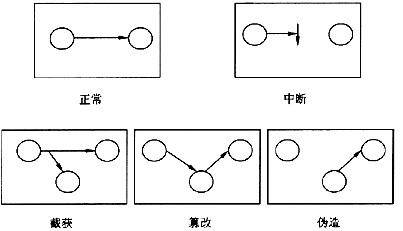

对一个计算机系统或网络安全的攻击,最好通过观察正在提供信息的计算机系统的功能来表征。通常有四种攻击类型,如下图所示。

. 中断:系统的资源被破坏或变得不可利用或不能使用,这是对可用性的攻击。

. 窃取:以未授权的方式获得了对资源的访问,这是对保密性的攻击。

. 篡改:截获并且修改了资源,这是对完整性的攻击。

. 伪造:以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。

可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

DoS的目的是拒绝服务访问,因此是对信息可用性的破坏。

第2题:

A.为了保障企业内部信息数据的完整性

B.为了保障企业业务系统不受外部威胁攻击

C.为了保障网络环境不存在安全漏洞,感染病毒

D.为了保障业务系统和网络信息数据不受来自用户的破坏、泄密、窃取

第3题:

信息系统安全包含了信息的保密性、数据完整性、可用性、不可抵赖性和真实性等。防范DDoS攻击是提高(4)的措施。

A.不可抵赖性

B.保密性

C.数据完整性

D.可用性

解析:分布式拒绝服务(DDoS)通过不断对网络服务系统进行干扰,改变其正常的作业流程,执行无关程序使系统响应减慢甚至瘫痪,影响正常用户的使用,甚至使合法用户被排斥而不能进入计算机网络系统或不能得到相应的服务。其目的是使计算机或网络无法提供正常的服务。在信息网络安全中,DDoS攻击破坏了信息的可用性。

第4题:

属于信息系统安全层次模型的有()

- A、数据信息安全

- B、软件系统安全

- C、通信网络安全

- D、硬件系统安全

- E、物理实体安全

正确答案:A,B,C,D,E

第5题:

B.安全漏洞

C.攻击访问

D.攻击工具

第6题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,从而破坏信息的

A.可用性 B.保密性 C.完整性 D.真实性

中断攻击是指通过破坏网络系统的资源,使用户无法正常访问某些信息,造成信息的不可用,因此它破坏了信息的可用性。窃取是指以特殊的手段访问未授权的信息,因此是使数据的保密性失效。而DoS是拒绝服务攻击,它使受攻击的系统无法处理正常用户的请求,因此也是破坏了信息的可用性。

第7题:

B.可用性

C.完整性

D.保密性

2)保密性。是信息不被泄露给非授权的用户、实体或过程,信息之为授权用户使用的特性。

3)完整性。为保护信息及其处理方法的准确性和完整性。

第8题:

为了保障信息安全,除了要进行信息的安全保护,还应该重视提高系统的入侵检测能力、系统的事件反应能力和如果系统遭到入侵引起破坏的快速恢复能力。()

第9题:

计算机信息系统安全,是指信息系统保密性、完整性和可用性的安全特性组合,不包括()。

- A、实体安全

- B、信息安全

- C、运行安全

- D、财产安全

正确答案:D

第10题:

下面关于信息系统安全保障的说法不正确的是()

- A、信息系统安全保障与信息系统的规划组织、开发采购、实施交付、运行维护和废弃等生命周期密切相关

- B、信息系统安全保障要素包括信息的完整性、可用性和保密性

- C、信息系统安全需要从技术、工程、管理和人员四个领域进行综合保障

- D、信息系统安全保障需要将信息系统面临的风险降低到可接受的程度,从而实现其业务使命

正确答案:B