单选题()即攻击者利用网络窃取工具经由网络传输的数据包,通过分析获得重要的信息。A 身份假冒B 数据篡改C 信息窃取D 越权访问

题目

身份假冒

数据篡改

信息窃取

越权访问

相似问题和答案

第1题:

第2题:

A.网络侦查

B.搭线窃听

C.伪装身份

D.网络攻击

第3题:

网络侦听工具Sniffer Pro的功能模块包括 【18】 、 【19】 、数据包分析和数据包生成等功能。Sniffer Pro的 【20】 收集一段时间内的各种网络流量信息,通过这些信息可以建立网络运行状态的基线、设置网络异常的报警阈值。

(4)本题是对利用工具监控和管理网络的综合考核。

(18)数据侦听

【解析】Sniffer Pro是一个功能强大的可视化网络流量监控软件。主要功能包括: ①数据侦听:实时地对网络运行状态进行侦听、统计和分析,进而发现网络拥塞、性能瓶颈、网络故障等。 ②数据包捕捉:捕捉网络上的全部或特定数据流,并显示捕捉过程的状态。 ③数据包分析:包括Summary部分、Detail部分、Hex部分等。 ④数据包生成:向网络发送定制的数据包来测试网络,也可以回放捕获的数据包。

【19】数据包捕捉

【解析】同【18】。

【20】 History Sample

【解析】Sniffer Pro是常用的网络数据侦听工具之一。它的数据侦听模块的主要功能包括:①Dashboard:实时显示网络数据的数据传输率、带宽利用率和出错率,并可以提供各种统计数据的图形化显示。②Host Table:以表格或图表方式显示网络中各结点的数据传输情况。③Matrix:实时显示网络各结点的连接信息。④Protocol Distribution:统计网络流量中各种协议和应用的分布情况。⑤ Application Respone Time。实时监测客户端与服务器的应用连接响应时间。⑥History Sample:收集一段时间内的各网络流量信息,通过这些信息可以建立网络运行状态的基线、设置网络异常的报警阈值。 ⑦Global Statistics:通过多种类型的统计信息。

第4题:

网络测试人员利用数据包产生工具向某网络中发送数据包以测试网络性能,这种测试方法属于( ) ,性能指标中 ( )能反应网络用户之间的数据传输量。

A.抓包分析 B.被动测试 C.主动测试 D.流量分析A.吞吐量 B.响应时间 C.利用率 D.精确度

第5题:

A、为信息传送提供物理地址

B、建立可以通过网段携带高层PDU的数据帧

C、利用网络和主机地址通过网络路由数据包

D、通过物理媒体以比特流格式传输数据

第6题:

A.图表区

B.会话统计区

C.机器统计区

D.综合统计区

第7题:

即攻击者利用网络窃取工具经由网络传输的数据包,通过分析获得重要的信息()。

A.身份假冒

B.数据篡改

C.信息窃取

D.越权访问

第8题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

解析:安全威胁是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

基本的安全威胁有以下几种:

. 信息泄漏。信息被泄漏或透露给某个非授权的人或实体,这种威胁来自诸如窃听、搭线,或其他更加错综复杂的信息探测攻击。

. 整性破坏。数据的一致性通过非授权的增删、修改或破坏而受到损坏。

. 业务拒绝。对信息或其他资源的合法访问被无条件的阻止。这可能由以下攻击所致:攻击者通过对系统进行非法的、根本无法成功的访问尝试而产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。也可能由于系统在物理上或逻辑上受到破坏而中断业务。

. 非法使用。某一资源被某个非授权的人或以某一非授权的方式使用。

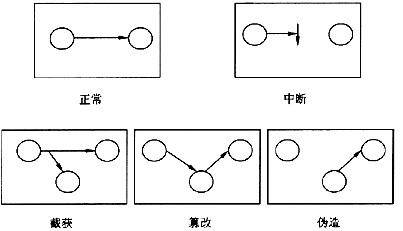

对一个计算机系统或网络安全的攻击,最好通过观察正在提供信息的计算机系统的功能来表征。通常有四种攻击类型,如下图所示。

. 中断:系统的资源被破坏或变得不可利用或不能使用,这是对可用性的攻击。

. 窃取:以未授权的方式获得了对资源的访问,这是对保密性的攻击。

. 篡改:截获并且修改了资源,这是对完整性的攻击。

. 伪造:以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。

可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

DoS的目的是拒绝服务访问,因此是对信息可用性的破坏。

第9题:

A.负载监测

B.网络纠错

C.日志监测

D.入侵检测

第10题:

B. 响应时间

C. 利用率

D. 精确度

性能指标中吞吐量能反应网络用户之间的数据传输量;响应时间反映响应的快慢;利用率反映资源的利用情况;精确度不属于网络测试指标范畴。