多选题在大数据隐私保护生命周期模型中,隐私保护技术主要包括()。A大数据存储B大数据挖掘C大数据使用D大数据发布

题目

大数据存储

大数据挖掘

大数据使用

大数据发布

相似问题和答案

第1题:

此题为判断题(对,错)。

答案:对

解析:区块链本生具有加密性,可用于验证其信息的有效性(防伪),目前隐私问题因互联网的有效性而愈加加重,区块链在隐私问题上应用不广,有很大的发展空间;区块链的溯源性,让生产链上的信息有迹可循,促进了链下和链上的协同。

第2题:

数据库中的隐私保护技术包括()。

A.数据加密

B.数据失真

C.匿名技术

D.限制发布

第3题:

面向数据挖掘的隐私保护技术主要解高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护,从数据挖的角度,不属于隐私保护技术的是()。

A.基于数据分析的隐私保护技术

B.基于微据失真的隐私保护技术

C.基于数据匿名化的隐私保护技术

D.基于数据加密的隐私保护技术

第4题:

B.基于数据失真的隐私保护技术

C.基于数据匿名化的隐私保护技术

D.基于数据加密的隐私保护技术

第5题:

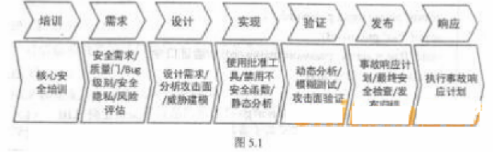

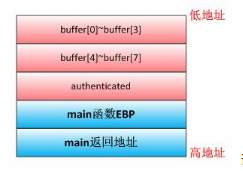

【问题1】(4分)在培训阶段,需要对员工进行安全意识培训,要求员工向弱口令说不!针对弱口令最有效的攻击方式是什么?以下口令中,密码强度最高的是()A.security2019B.2019SecurityC.Security@2019D.Security2019【问题2】(6分)大数据时代,个人数据正被动的被企业搜集并利用,在需求分析阶段,需要考虑采用隐私保护技术防止隐私泄露,从数据挖掘的角度,隐私保护技术主要有:基于数据失真的隐私保护技术、基于数据加密的隐私保护技术、基于数据匿名隐私保护技术。请问以下隐私保护技术分别于上述三种隐私保护技术的哪一种?(1)随机化过程修改敏感数据(2)基于泛化的隐私保护技术(3)安全多方计算隐私保护技术 【问题3】(4分) 有下述口令验证代码:#define PASSWORD“1234567”int verity password(char *password){ int authenticated; char buffer[8]; authenticated="strcmp(password,PASSWORD); strcpy(buffer, password); retun authenticated;} int main(int argc, char*argy[]){int valid-flag=0 char password[1024] while(1) { printf("please input password: "); scanf("%s”,password); valid_flag= verity password(password);/验证口令 if(valid-flag)// 口令无效{ printf("incorrect password!\n\n ")} else∥口令有效{ printf(Congratulation! You have passed the verification!\n"). break;}}}其中main函数在调用verify-password函数进行口令验证时,堆栈的布局如图5.2所示

请问调用 verify password 函数的参数满足什么条件,就可以在不知道真实口令的情况下绕过口令验证功能?【问题4】(3分)SDLC 安全开发模型的实现阶段给出了3 种可以采取的安全措施,请结合问题3 的代码举例说明?

第6题:

下列属于云端数据隐私保护技术的有()。

A.数据限制技术

B.数据扰乱技术

C.密码技术

D.数据擦除技术

第7题:

面向数据挖掘的隐私保护技术主要解决高层应用中的隐私保护问题,致力于研究如何根据不同数据挖掘操作的特征来实现对隐私的保护。从数据挖掘的角度看,不属于隐私保护技术的是()。

A.基于数据失真的隐私保护技术

B.基于数据匿名化的隐私保护技术

C.基于数据分析的隐私保护技术

D.基于数据加密的隐私保护技术

第8题:

此题为判断题(对,错)。

第9题:

B.基于数据失真的隐私保护技术

C.基于数据匿名化的隐私保护技术

D.基于数据加密的隐私保护技术

第10题:

大数据安全与隐私保护关键技术有()。

- A、数据发布匿名保护技术

- B、数据水印技术、社交网络匿名保护技术

- C、角色挖掘技术、数据溯源技术

- D、风险自适应的访问控制

正确答案:A,B,C,D