以下()方式不利于保护口令的安全。A、将口令写下来做有形的记录。B、把口令告诉同事。C、在不同系统中使用同一口令。D、他人在场时输入口令。E、定期更改口令。

题目

以下()方式不利于保护口令的安全。

- A、将口令写下来做有形的记录。

- B、把口令告诉同事。

- C、在不同系统中使用同一口令。

- D、他人在场时输入口令。

- E、定期更改口令。

如果没有搜索结果,请直接 联系老师 获取答案。

如果没有搜索结果,请直接 联系老师 获取答案。

相似问题和答案

第1题:

如果只能使用口令远程认证,以下哪种方案安全性最好?

A、高质量静态口令,散列保护传输

B、高质量静态口令,固定密钥加密保护传输

C、动态随机口令,明文传输

D、高质量静态口令,增加随机值,明文传输

答案:C

第2题:

以下口令设置方式属高风险的有()。

- A、使用用户名(账号)作为口令。

- B、使用自己或亲友的生日、电话作为口令。

- C、使用常用英文单词作为口令。

- D、使用短口令。

正确答案:A,B,C,D

第3题:

个人大额存单支持以下哪几种安全认证方式( )

A.单手机交易码认证

B.动态口令+手机交易码

C.数字安全证书

D.无需安全认证工具

正确答案:D

第4题:

一旦设置了屏幕保护程序的口令()

- A、进入屏幕保护程序必须输入口令

- B、退出屏幕保护程序必须输入口令

- C、进入、退出屏幕保护程序都要输入口令

- D、进入Windows必须输入口令

正确答案:B

第5题:

以下哪一项是最有效的口令创建方式()。

- A、用户口令生成器

- B、用户口令“顾问”

- C、为用户分配口令

- D、用户选择口令

正确答案:B

第6题:

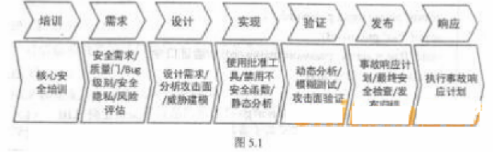

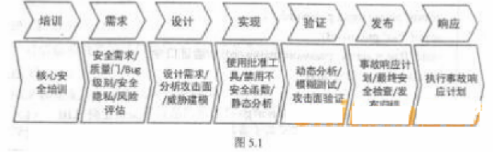

阅读下列说明和图,回答问题1至问题 4,将解答填入答题纸的对应栏内【说明】信息系统安全开发生命周期( Security Development Life Cycle,SDLC)是微软提出的从安全角度指导软件开发过程的管理模式,它将安全纳入信息系统开发生命期的所有阶段,各阶段的安全施与步骤如下图 5.1 所示

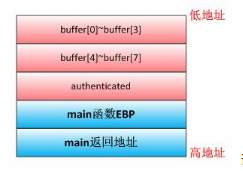

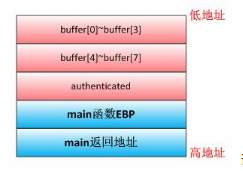

【问题1】(4分)在培训阶段,需要对员工进行安全意识培训,要求员工向弱口令说不!针对弱口令最有效的攻击方式是什么?以下口令中,密码强度最高的是()A.security2019B.2019SecurityC.Security@2019D.Security2019【问题2】(6分)大数据时代,个人数据正被动的被企业搜集并利用,在需求分析阶段,需要考虑采用隐私保护技术防止隐私泄露,从数据挖掘的角度,隐私保护技术主要有:基于数据失真的隐私保护技术、基于数据加密的隐私保护技术、基于数据匿名隐私保护技术。请问以下隐私保护技术分别于上述三种隐私保护技术的哪一种?(1)随机化过程修改敏感数据(2)基于泛化的隐私保护技术(3)安全多方计算隐私保护技术 【问题3】(4分) 有下述口令验证代码:#define PASSWORD“1234567”int verity password(char *password){ int authenticated; char buffer[8]; authenticated="strcmp(password,PASSWORD); strcpy(buffer, password); retun authenticated;} int main(int argc, char*argy[]){int valid-flag=0 char password[1024] while(1) { printf("please input password: "); scanf("%s”,password); valid_flag= verity password(password);/验证口令 if(valid-flag)// 口令无效{ printf("incorrect password!\n\n ")} else∥口令有效{ printf(Congratulation! You have passed the verification!\n"). break;}}}其中main函数在调用verify-password函数进行口令验证时,堆栈的布局如图5.2所示

请问调用 verify password 函数的参数满足什么条件,就可以在不知道真实口令的情况下绕过口令验证功能?【问题4】(3分)SDLC 安全开发模型的实现阶段给出了3 种可以采取的安全措施,请结合问题3 的代码举例说明?

【问题1】(4分)在培训阶段,需要对员工进行安全意识培训,要求员工向弱口令说不!针对弱口令最有效的攻击方式是什么?以下口令中,密码强度最高的是()A.security2019B.2019SecurityC.Security@2019D.Security2019【问题2】(6分)大数据时代,个人数据正被动的被企业搜集并利用,在需求分析阶段,需要考虑采用隐私保护技术防止隐私泄露,从数据挖掘的角度,隐私保护技术主要有:基于数据失真的隐私保护技术、基于数据加密的隐私保护技术、基于数据匿名隐私保护技术。请问以下隐私保护技术分别于上述三种隐私保护技术的哪一种?(1)随机化过程修改敏感数据(2)基于泛化的隐私保护技术(3)安全多方计算隐私保护技术 【问题3】(4分) 有下述口令验证代码:#define PASSWORD“1234567”int verity password(char *password){ int authenticated; char buffer[8]; authenticated="strcmp(password,PASSWORD); strcpy(buffer, password); retun authenticated;} int main(int argc, char*argy[]){int valid-flag=0 char password[1024] while(1) { printf("please input password: "); scanf("%s”,password); valid_flag= verity password(password);/验证口令 if(valid-flag)// 口令无效{ printf("incorrect password!\n\n ")} else∥口令有效{ printf(Congratulation! You have passed the verification!\n"). break;}}}其中main函数在调用verify-password函数进行口令验证时,堆栈的布局如图5.2所示

请问调用 verify password 函数的参数满足什么条件,就可以在不知道真实口令的情况下绕过口令验证功能?【问题4】(3分)SDLC 安全开发模型的实现阶段给出了3 种可以采取的安全措施,请结合问题3 的代码举例说明?

答案:

解析:

【问题1】针对弱口令最有效的攻击方式是穷举攻击。(2分)C(2分)【问题2】(1)随机化过程修改敏感数据属于基于数据失真的隐私保护技术(2)基于泛化的隐私保护技术基于数据失真匿名化的隐私保护技术(3)安全多方计算隐私保护技术基于数据加密的隐私保护技术【问题3】参数password的值满足的条件为:password数组长度大于等于12 个字符,其中,password[8] ~password[11]这部分每个字符均为空字符。【问题4】(1)使用批准工具:编写安全代码。(2)禁用不安全函数:禁用C语言中有隐患的函数。(3)静态分析:检测程序指针的完整性。

第7题:

以下哪一种口令方式主要不依靠人的记忆()。

- A、静态口令

- B、动态口令

- C、认知口令

- D、常规口令

正确答案:C

第8题:

以下________方式不是口令系统最严重的弱点。

A.外部泄露

B.口令猜测

C.线路窃听

D.定期修改口令

正确答案:D

解析:口令系统最严重的脆弱点是外部泄露和口令猜测,另外还有线路窃听、威胁验证者、重放等。

解析:口令系统最严重的脆弱点是外部泄露和口令猜测,另外还有线路窃听、威胁验证者、重放等。

第9题:

个人网上银行向客户推出USBKEY、动态口令卡、动态口令令牌三大安全产品,采用密码和安全工具的组合验证,重重保护交易的安全。

正确答案:正确

第10题:

Windows2000/xp系统提供了口令安全策略,以对帐户口令安全进行保护。

正确答案:正确