单选题如果信息在传输过程中被篡改,则破坏了信息的()A 可审性B 完整性C 保密性D 可用性

题目

可审性

完整性

保密性

可用性

相似问题和答案

第1题:

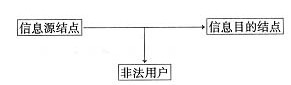

下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是

A.截获

B.窃听

C.篡改

D.伪造

解析:截获:信息从信息源结点传输出来,中途被攻击者非法截获,信息目的结点没有接收到应该接收的信息,因而造成了信息的中途 丢失。窃听:信息从信息源结点传输到了信息目的结点,但中途被攻击者非法窃听。篡改:信息从信息源结点传输到信息目的结点的中途被攻 击者非法截获,攻击者在截获的信息中进行修改或插入欺骗性的信息,然后将篡改后的错误信息发送给信息目的结点。伪造:信息源结点并没 有信息要传送到信息目的结点,攻击者冒充信息源结点用户,将伪造的信息发送给了信息目的结点。

第2题:

数据完整性服务用来保证发送信息与【 】信息的一致性,防止出现信息在传输过程中被插入、删除的问题。

接收 解析:数据完整性服务是用来保证发送信息与接收数据的一致性,防止信息在传输过程中被插入、删除的问题。数据完整性服务又可以分为无恢复与有恢复服务两类。

第3题:

A.假冒他人地址发送数据

B.不承认做过信息的递交行为

C.数据在传输中途被篡改

D.数据在传输中途被窃听

第4题:

对一段信息生成消息摘要是防止信息在网络传输及存储过程中被篡改的基本手 段,(68)不属于生成消息摘要的基本算法。

A.MD5

B.RSA

C.SHA-1

D.SHA-256

RSA是一种非对称性加密算法

第5题:

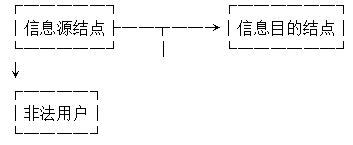

下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是______。

A: 假冒

B: 伪造

C: 篡改

D: 窃听

第6题:

信息在传输过程被攻击的类型主要有信息被截获、信息被窃听、信息被篡改和______。

信息被伪造

第7题:

网络信息安全中,防止出现信息在传输过程中被插入、删除的问题属于 ______ 完全服务功能。

数据完整性 解析:数据完整性是指保证发送信息与接收信息的一致性,防止出现信息在传输过程中被插入、删除的问题。它可分为无恢复与有恢复服务两类。

第8题:

信息传输的安全是指如何保证信息在网络传输的过程中不被泄露与不被攻击的问题。在信息传输过程中,可能出现的四种功能类型分别是截获、窃听、篡改和 _______。

【答案】伪造

【解析】信息传输的安全是指如何保证信息在网络传输的过程中不被泄露与不被攻击的问题。在网络信息传输过程中,可能遭到的攻击有:信息被截获不能完成正常的传输;信息被非法窃听;信息被非法篡改;信息被伪造等。

第9题:

A、木马攻击

B、不承认做过信息的递交行为

C、信息在传输中途被篡改

D、信息在传输中途被窃听

第10题:

网络面临的典型威胁包括。()

A、未经授权的访问

B、信息在传送过程中被截获、篡改

C、黑客攻击

D、滥用和误用