单选题()就是对(网络)系统的运行状态进行监视,发现各种攻击企图.攻击行为或者攻击结果,以保证系统资源的机密性、完整性和可用性。A 入侵检测B 加密技术C 防火墙技术D 网络安全协议

题目

入侵检测

加密技术

防火墙技术

网络安全协议

相似问题和答案

第1题:

在计算机系统风险中,威胁的目标通常是针对安全属性或安全服务,包括机密性、完整性、可用性和可审性等,攻击的首要目标可能是( ),这样可防止留下攻击的记录。

A.机密性

B.完整性

C.可用性

D.可审性

第2题:

从安全属性对各种网络攻击进行分类,阻断攻击是针对()的攻击

A.机密性

B.可用性

C.完整性

D.真实性

第3题:

在网络安全中,截取是指未授权的实体得到了资源的访问权,这是对( )。

A.可用性的攻击

B.机密性的攻击

C.完整性的攻击

D.真实性的攻击

解析:在网络安全中,截取是指未授权的实体得到了资源的访问权,这是对机密性的攻击。

第4题:

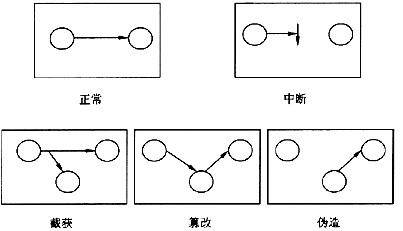

网络攻击类型有()。

- A、阻断攻击:针对可用性攻击

- B、截取攻击:针对机密性攻击

- C、篡改攻击:针对完整性攻击

- D、伪造攻击:针对真实性攻击

正确答案:A,B,C,D

第5题:

B.安全漏洞

C.攻击访问

D.攻击工具

第6题:

在网络安全中,中断指攻击者破坏网络系统资源,使之变成无效的或无用的。这是对_______。

A.可用性的攻击

B.保密性的攻击

C.完整性的攻击

D.真实性的攻击

解析:在网络安全中,中断指攻击者破坏网络系统资源,使之变成无效的或无用的。这是对可用性的攻击。例如,对一些硬件进行破坏、切断通信线路或禁用文件管理系统。截取是对保密性的攻击。修改是对完整性的攻击。捏造是对真实性的攻击。

第7题:

从计算机安全属性对网络攻击进行分类,阻断攻击是针对______的攻击。

A.机密性

B.完整性

C.可用性

D.可审计性

解析:从计算机安全属性来看,攻击可分为4类:阻断供给、截取攻击、篡改攻击、伪造攻击等。

阻断攻击是系统的资源被破坏,无法提供用户使用,这是针对可用性的攻击。

截取攻击是非授权者得到资源的访问,这是针对机密性的攻击。

篡改攻击是非授权者不仅访问资源,而且能修改信息,这是一种针对完整性的攻击。

伪造攻击是非授权者在系统中插入伪造的信息。

第8题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

解析:安全威胁是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

基本的安全威胁有以下几种:

. 信息泄漏。信息被泄漏或透露给某个非授权的人或实体,这种威胁来自诸如窃听、搭线,或其他更加错综复杂的信息探测攻击。

. 整性破坏。数据的一致性通过非授权的增删、修改或破坏而受到损坏。

. 业务拒绝。对信息或其他资源的合法访问被无条件的阻止。这可能由以下攻击所致:攻击者通过对系统进行非法的、根本无法成功的访问尝试而产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。也可能由于系统在物理上或逻辑上受到破坏而中断业务。

. 非法使用。某一资源被某个非授权的人或以某一非授权的方式使用。

对一个计算机系统或网络安全的攻击,最好通过观察正在提供信息的计算机系统的功能来表征。通常有四种攻击类型,如下图所示。

. 中断:系统的资源被破坏或变得不可利用或不能使用,这是对可用性的攻击。

. 窃取:以未授权的方式获得了对资源的访问,这是对保密性的攻击。

. 篡改:截获并且修改了资源,这是对完整性的攻击。

. 伪造:以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。

可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

DoS的目的是拒绝服务访问,因此是对信息可用性的破坏。

第9题:

B.可用性

C.完整性

D.真实性

第10题:

DoS攻击影响信息安全的哪种属性?()

- A、机密性

- B、完整性

- C、可用性

正确答案:C