单选题访问控制表与访问能力表相比,具有以下那个特点()。A 访问控制表更容易实现访问权限的特点B 访问能力表更容易浏览访问权限C 访问控制表回收访问权限更困难D 访问控制表更适用于集中式系统

题目

单选题

访问控制表与访问能力表相比,具有以下那个特点()。

A

访问控制表更容易实现访问权限的特点

B

访问能力表更容易浏览访问权限

C

访问控制表回收访问权限更困难

D

访问控制表更适用于集中式系统

如果没有搜索结果,请直接 联系老师 获取答案。

如果没有搜索结果,请直接 联系老师 获取答案。

相似问题和答案

第1题:

系统如何利用访问控制表和访问权限表来实现对文件的保护访问权?

答案:当进程第一次试图访问-个对象时,必须先检查访问控制表,查看是否有权访问该对象。如果无则拒绝访问,井构成一个例外异常事件;否则便允许访问,并为之建立访问权限,以便快速验证其访问的合法性。当进程不再访问该对象时便撇销该访问权限。

第2题:

以下关于访问控制表和访问能力表的说法正确的是()。

- A、访问能力表表示每个客体可以被访问的主体及其权限

- B、访问控制表说明了每个主体可以访问的客体及权限

- C、访问控制表一般随主体一起保存

- D、访问能力表更容易实现访问权限的传递,但回收访问权限较困难

正确答案:D

第3题:

目前,主流的安全数据库系统一般使用( )来实现其访问控制安全机制。 A.访问控制矩阵(ACM) B.访问控制表(ACLs) C.授权关系表(Authorization Relations) D.能力表(Capabilities)

正确答案:C

目前,主流的安全数据库系统一般使用授权关系表来实现其访问控制安全机制。它既不对应于行也不对应于列实现,而是对访问矩阵中每一个非空元素的实现技术。

目前,主流的安全数据库系统一般使用授权关系表来实现其访问控制安全机制。它既不对应于行也不对应于列实现,而是对访问矩阵中每一个非空元素的实现技术。

第4题:

下列哪个访问策略,系统根据用户对访问对象的固有安全属性确定访问权限:()。

- A、能力表

- B、DAC

- C、MAC

- D、ACL

正确答案:C

第5题:

以下哪一项不能适应特洛伊木马的攻击?()

- A、强制访问控制

- B、自主访问控制

- C、逻辑访问控制

- D、访问控制表

正确答案:B

第6题:

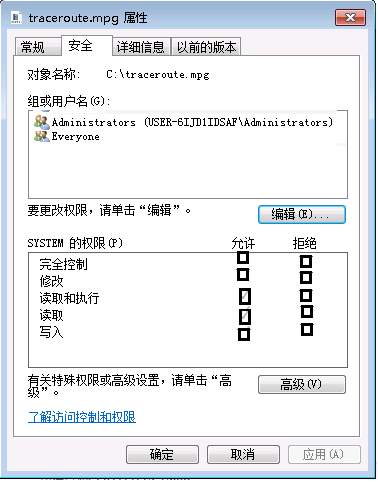

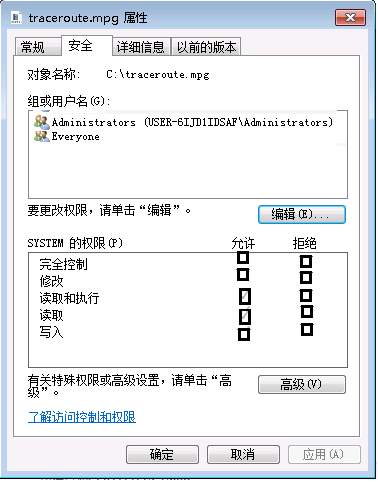

阅读下列说明和图,答问题1至问题2,将解答填入答题纸的对应栏内。 ?【说明】?访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。??图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

【问题1】(3分) 针对信息系统的访问控制包含哪些基本要素?

【问题2】(7分) 分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表和访问控制矩阵下的访问控制规则。

答案:

解析:

【问题1】主体、客体、访问权限或者授权访问【问题2】

第7题:

自主访问控制与强制访问控制相比具有以下哪一个优点?()

- A、具有较高的安全性

- B、控制粒度较大

- C、配置效率不高

- D、具有较强的灵活性

正确答案:D

第8题:

常用的访问控制实现方法有()。

A、访问控制表ACLs(AccessControlLists)

B、访问能力表(Capabilities)

C、授权关系表

D、访问关系表

参考答案:ABC

第9题:

访问控制表与访问能力表相比,具有以下那个特点()。

- A、访问控制表更容易实现访问权限的特点

- B、访问能力表更容易浏览访问权限

- C、访问控制表回收访问权限更困难

- D、访问控制表更适用于集中式系统

正确答案:D

第10题:

访问控制表

正确答案: 是文件和其他资源及有权访问这些文件和其他资源的用户名的清单或数据库。